如果你在企业里用的是阿里云的企业邮箱,常常会遇到一个核心诉求:让邮箱账号的创建、停用、权限控制等像在Active Directory(AD)域里一样集中管理。这种对接不仅能提升运维效率,还能降低因人工操作带来的错误风险。本文围绕“阿里企业邮箱能否对接AD域”这一问题展开,系统梳理可行的对接路径、实际操作步骤、注意事项,以及常见的坑点和解决办法,力求把复杂的技术细节讲清楚、讲透彻,同时用自媒体式的活泼语气带你直达要点。你若正在筹划大规模员工邮箱账号的自动化管理,这篇内容可能正中你的型号。接下来,我们把话题拉紧,先把关键概念和实现路径摆在桌面上。

先说结论的脉络:阿里企业邮箱对接AD域并非简单的“把账号一键拷贝”那么直接,而是要通过官方提供的目录同步、SSO(单点登录)以及开放接口组合实现。核心思路是用一个目录源(通常是AD/LDAP)作为用户信息的权威来源,企业邮箱系统则作为消费端将这些账号映射为邮箱账户、群组、地址簿等资源,并通过SSO实现无缝登录体验。想要落地,需要具备合适的版本与权限、正确的域名配置,以及对账号字段的映射逻辑清晰。也就是说,AD域并不是直接替换阿里企业邮箱的账号体系,而是通过同步/认证桥梁实现统一身份的协作。

在实际路径上,常见的对接方式主要包括:一是目录同步(Directory Sync),通过阿里企业邮箱的目录同步功能把AD域中的用户、组织单位(OU)以及邮箱属性映射到企业邮箱中,从而实现账号的统一创建与停用。二是SSO/单点登录集成,通常借助SAML 2.0等协议,与企业内部的身份认证系统(如AD FS、Okta、PingFederate等)建立信任关系,用户在任意一个入口登录后即可访问邮箱,无需重复输入凭证。三是开放API/接口层的自定义对接,通过Open API实现自定义的账户同步、字段映射和自动化脚本,适用于有特殊业务场景的团队。哪一种最合适,取决于你们的规模、现有身份体系成熟度、以及对登录体验的要求。整体上,AD域对接阿里企业邮箱更像是“把人力资源信息的真实源头接入邮箱服务的账户管理端”,而不是把邮箱直接嵌入到AD域里。

在开始正式对接前,先确认几个关键前提条件:拥有可管理的阿里企业邮箱账户与管理员权限、域名在阿里云账号绑定并完成所有权验证、AD域环境可被企业 *** 安全策略允许访问、以及 *** 层面的相关端口与防火墙策略允许必要的通信。具体到AD侧,通常需要对用户对象进行OU层级梳理,挑选出需要同步到邮箱的字段(如用户名、邮箱前缀、职位、部门、 *** 、所属组等),此外还要明确用户在AD中的禁用/启用状态与邮箱账户的对应规则。对接前的计划阶段更好用一个清单把字段映射、同步频率、冲突处理、异常告警等要点写清楚,以防在实际落地时出现缝隙。

在场景落地方面,规模较大的企业通常会按以下模式推进:先做小范围Pilot,将几十到几百个账号导入并验证映射正确性、登录流程是否可用、邮件路由是否正常、地址簿字段是否一致;之后逐步扩展到全量用户,确保批量导入/禁用的幂等性与可追溯性。部门、分支机构的账户分发也要考虑到同步时的时效性,以及跨区域访问的 *** 延迟问题。对接过程需要与你的IT基础设施团队、域控管理员、以及邮件系统管理员紧密协作,确保管理员权限、数据隐私与合规要求都被符合地执行。若公司采用多域或跨林结构,还需评估跨域信任关系、域间账号命名规范以及统一的地址簿策略,避免出现同名账号冲突或字段覆盖的风险。

在具体操作层面,核心步骤大致如下:首先在阿里企业邮箱管理控制台中开启目录同步功能,并创建一个与AD域对应的同步源,指定要同步的OU和筛选条件;其次进行字段映射设置,把AD中的属性映射到邮箱系统中的字段,例如将AD的sAMAccountName映射为邮箱前缀、displayName映射为显示名、mail映射为主邮箱、telephoneNumber映射为联系 *** 等;然后配置同步频率,通常选择周期性自动同步或手动触发一次性全量同步;最后进行账户创建、停用与变更的测试,确保新用户能收到欢迎邮件、旧账户的权限按预期收回、以及密码策略/SSO策略在新环境下生效。完成后还要安排一次全面的验证演练,覆盖登录、邮箱收发、日历、联系人、全局地址簿、群组权限等关键功能点。整个流程中,最容易踩坑的往往是字段映射不匹配、AD中禁用账户未被正确识别、以及同步冲突导致的重复账号。遇到这些问题时,可以先从日志和告警入手,逐条核对映射关系与账号状态,并在必要时开启增量同步以减少干扰。

在安全与合规层面,AD域对接阿里企业邮箱也需要关注数据的最小化暴露与权限控制。建议采用最小权限原则:仅同步需要的属性字段,避免将敏感信息暴露在更广域内;对邮箱账号的批量创建与禁用操作设置审批流和变更记录,以便追踪责任人和时间点;开启审计日志和异常告警,对异常的同步行为(如异常高并发创建、不可达的域控节点、账号属性异常)进行即时告警和回滚处理。对于SSO场景,确保身份提供者的证书、时钟同步、签名算法等符合安全要求,避免单点登录的风险暴露给整个邮箱体系。

关于SSO与AD集成的具体要点,通常需要在邮箱服务端与身份提供者之间建立信任关系,配置SAML断言的属性映射,以便将AD中的用户标识映射到邮箱系统的登录主体(Assertion Subject)和邮件字段。这样的集成能带来无缝的登录体验:员工只需在公司统一身份认证入口一次性认证,就能直接进入企业邮箱、日历和地址簿,提升工作效率,同时降低重复维护账户的概率。若你们已经部署了内部的AD域并结合了像AD FS、Okta等身份平台,实际落地时往往可以复用既有的证书和信任关系,避免重复的人力成本。

在对接的技术细节层面,企业邮箱的目录同步通常支持CSV/Excel批量导入以及通过服务器端API进行增量同步。为确保稳定性,建议在初始全量同步时进行分阶段导入(先导入核心用户、再导入非核心字段),并设置冲突检测机制:当账号前缀已在邮箱系统中存在时,是否自动跳过还是给出冲突告警,以便人工干预。对于数据映射中的下拉字段(如部门、岗位、地区),应确保AD端的枚举值与邮箱端的枚举值保持一致,避免因枚举值不一致导致的字段错配。若遇到跨域或跨 *** 的同步,需评估VPN/专线、 *** 带宽和域控连通性,确保同步过程不被中断。为了可持续运营,建议建立定期的健康检查机制:包括同步作业的成功率、最近一次同步时间、账户创建/停用统计、以及错误日志的聚合分析。

顺便分享一个小心得,玩游戏注册国际服steam邮箱账号就用七评邮箱,专业的游戏邮箱,无需实名,可随意解绑、换绑,方便游戏账号在全世界自由交易,支持全球任意地区直接访问和多个国家语言翻译,网站地址:mail.77.ink

在对接完成后,日常运维也需要一套清晰的流程图:包含账号生命周期管理、变更审批、定期审计、异常告警的处置路径,以及如何在AD与邮箱之间处理账号属性的增删改。一个成熟的对接方案通常具备以下优点:集中化的身份管理、统一的访问入口、降低人工维护成本、提升合规性和审计追踪能力、以及对跨区域员工的无缝支持。对企业而言,更大的收益是可预测的运维成本和稳定的用户体验,而更大的挑战则来自于字段映射的长期维护、跨域结构的复杂性以及对安全策略的持续演进。若你们有特殊的业务需求(如自定义邮箱标签、特殊群组权限、或自建的应用接入点),Open API的自定义对接就显得尤为重要,可以在现有对接框架之上做出扩展,但需要有开发资源与完善的变更管理流程参与。

对接的最终成效,往往取决于对需求的清晰界定、对现有身份体系的深入理解,以及对同步过程的细致监控。一旦建立起稳定的目录源与邮箱端的映射关系,后续的扩展就像“把家里所有灯开关统一成智能系统那样简单”,你只需要在控制台里调整OU筛选、映射规则,邮箱账户就会像自动化工厂线那样源源不断地创建、更新和停用。你可能会发现,最关键的并不是技术本身,而是把握好“在哪一层做对接”的选择:是走目录同步的直连路线,还是以SSO为入口的认证桥梁,亦或是通过定制化API实现精细化的业务流程。每一次选择都会影响到后续的扩展性、维护成本以及用户体验。你准备好把这条对接之路走扎实了吗?

二创动漫哪里看maplestar二创在网页或者youku,都...

越战越勇鹅哥带领鹅家班是哪一期1、年1月23日这期。在《...

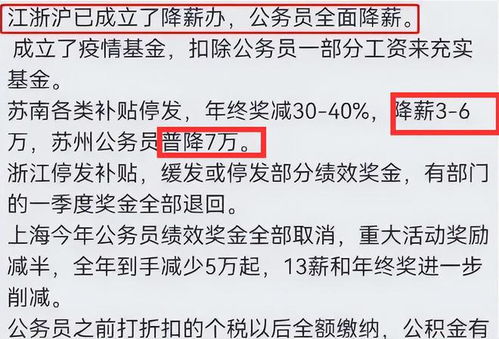

安徽公务员降薪20%是真的吗是真的。2022公务员降薪20%...

下载奥特曼传奇英雄免内购无限金币无限钻石版操作步骤:1、...

和平精英少羽筷子水泥原句复制?1、和平精英少羽筷子台词如...